De la última entrada, hemos establecido que una de las defensas más utilizadas, son las redes DMZ, ¿pero qué son exactamente? Pues según la Wikipedia:

“En seguridad informática, una zona desmilitarizada (conocida también como DMZ, sigla en inglés de demilitarized zone) o red perimetral es una red local que se ubica entre la red interna de una organización y una red externa, generalmente en Internet. El objetivo de una DMZ es que las conexiones desde la red externa a la DMZ estén permitidas, mientras que en general las conexiones desde la DMZ no se permitan a la red interna (los equipos de la DMZ no deben conectarse directamente con la red interna). Esto permite que los equipos de la DMZ puedan dar servicios a la red externa, a la vez que protegen la red interna en el caso de que unos intrusos comprometan la seguridad de los equipos situados en la zona desmilitarizada. Para cualquiera de la red externa que quiera conectarse ilegalmente a la red interna, la zona desmilitarizada se convierte en un callejón sin salida. “

¿Qué quiere decir esto?

Pues que impide un acceso directo a las redes internas de control y supervisión de nuestros equipos industriales, evitando así gran número de posibles ataques.

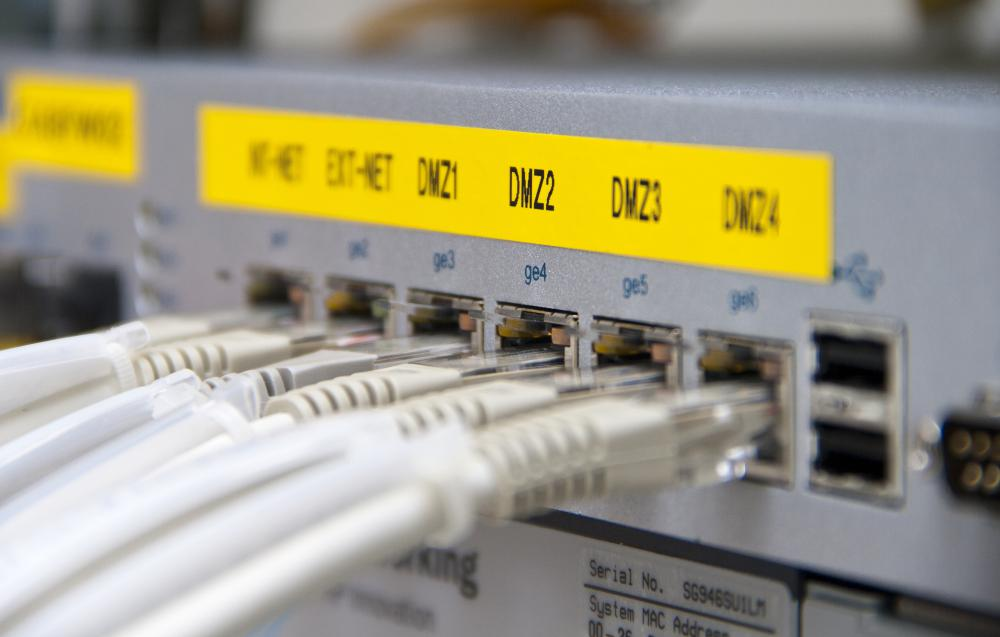

Además de crear este tipo de red, es imprescindible contar con un Firewall.

Un Firewall es un elemento que filtra el tráfico saliente y entrante, que permitirá su tráfico o no según unas reglas establecidas por la organización.

Pueden ser equipos dedicados, o software instalado en nuestros Sistemas Operativos, siendo los equipos dedicados los que tienen mayor capacidad de procesamiento, aunque su coste económico sea mayor.

Como norma general en una red DMZ, las conexiones procedentes de internet y de la red local, están permitidas. Pero no lo están de la red DMZ a la red local, evitando así que los servidores de la red local se vean comprometidos desde el exterior.

La siguiente imagen muestra un ejemplo de tráfico permitido y denegado por el firewall:

Para aumentar aún más la seguridad se suele usar un sistema de firewall dual, uno que está entre internet y la DMZ, y otro entre la DMZ y la red local. El primero llamado “front-end” y el segundo “back-end”

Y así básicamente protegeremos nuestra red local. En el siguiente post repasaremos otros conceptos de ciberseguridad industrial.