El Esquema de Referencia de Purdue (PERA) ha sido un pilar fundamental en la estructuración de sistemas industriales desde su creación. A medida que la industria avanza hacia la Industria 4.0, se ha vuelto imperativo adaptar y evolucionar este modelo para abordar los desafíos contemporáneos, especialmente en el contexto del Internet Industrial de las Cosas (IIoT). Este artículo examina cómo se estructura el Esquema de Purdue, la integración de los elementos del IIoT en cada capa, y la importancia de la seguridad en cada nivel, así como la transición hacia un modelo 3.5.

Estructura del Esquema de Purdue

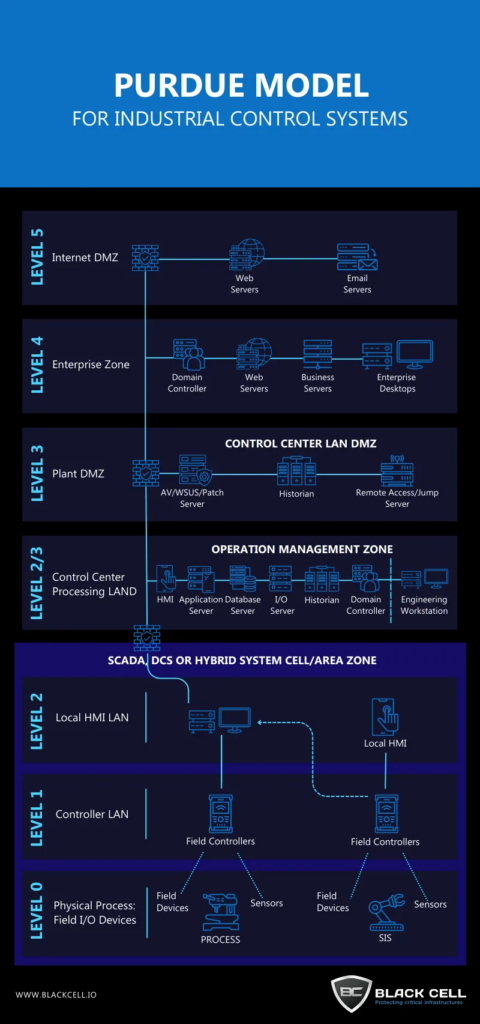

El Esquema de Purdue se compone de cinco capas interrelacionadas, que se describen a continuación:

- Capa de Dispositivos (Nivel 0): Esta capa incluye sensores y actuadores que recopilan datos del entorno industrial. En el contexto del IIoT, se utilizan dispositivos inteligentes que permiten un monitoreo en tiempo real y la recopilación de datos operativos. La seguridad en esta capa es crítica, pues cualquier vulnerabilidad podría permitir accesos no autorizados a la red.

- Capa de Control (Nivel 1): Aquí se encuentran los controladores lógicos programables (PLC) y sistemas de control que gestionan los dispositivos en la capa inferior. Con la integración de IIoT, se pueden implementar sistemas de control distribuidos que ofrecen mayor flexibilidad y capacidad de respuesta. La seguridad debe centrarse en la autenticación y en la protección de las comunicaciones entre dispositivos.

- Capa de Supervisión (Nivel 2): Esta capa incluye sistemas SCADA y de visualización que permiten a los operadores supervisar y controlar procesos. La incorporación de herramientas de análisis de datos avanzadas en esta capa, gracias al IIoT, permite decisiones más informadas. La seguridad aquí implica la implementación de firewalls y medidas de cifrado para proteger la información transmitida.

- Capa de Gestión (Nivel 3): En esta capa se encuentran los sistemas de gestión de la producción y ERP (Enterprise Resource Planning). La utilización de plataformas IIoT en esta capa facilita el análisis de datos y la optimización de procesos. La seguridad se enfoca en garantizar el acceso adecuado a la información sensible y en proteger los datos de posibles ciberataques.

- Capa de Planificación (Nivel 4): Esta capa se centra en la planificación estratégica y la toma de decisiones a largo plazo. La integración de herramientas analíticas basadas en IIoT permite una mejor predicción de la demanda y la optimización de recursos. La seguridad aquí se centra en la protección de la información crítica y la implementación de políticas de acceso.

La evolución hacia un Esquema 3.5 de Purdue

Es un desarrollo significativo que responde a la necesidad de integrar de manera más efectiva la tecnología de la información (IT) con la tecnología operativa (OT). Este modelo 3.5 no solo busca optimizar los procesos existentes, sino también fomentar una mayor agilidad en la toma de decisiones y en la respuesta a los cambios del mercado. Uno de los aspectos cruciales del esquema 3.5 es su enfoque en la convergencia de sistemas. En lugar de tener silos de información y procesos, este nuevo modelo promueve una arquitectura más holística donde los datos fluyen libremente entre las distintas capas. Esto significa que las decisiones pueden ser tomadas en tiempo real, basadas en información actualizada y precisa, lo que resulta en una mayor eficiencia operativa. Además, el Esquema 3.5 de Purdue incorpora tecnologías emergentes como el análisis avanzado, inteligencia artificial (IA) y aprendizaje automático. Estas tecnologías permiten a las organizaciones no solo procesar grandes volúmenes de datos, sino también extraer patrones y tendencias que pueden ser fundamentales para mejorar la producción y la calidad. La capacidad de anticipar problemas antes de que ocurran es un cambio de juego, haciendo que las fábricas sean más proactivas que reactivas. La cybersecurity también juega un papel vital en esta evolución. A medida que se integran más dispositivos y sistemas, las vulnerabilidades aumentan. Por lo tanto, el Esquema 3.5 enfatiza la implementación de capas de seguridad en cada nivel, asegurando que cada punto de conexión esté protegido. Esto incluye desde la autenticación de usuarios hasta el cifrado de datos y el monitoreo constante de amenazas.

Reflexiones Finales

A medida que la industria avanza hacia un futuro más conectado y automatizado, el Esquema de Purdue sigue siendo un marco esencial para el desarrollo y la implementación de sistemas industriales. La integración de la tecnología IIoT y el enfoque en la seguridad en cada capa son fundamentales para garantizar que las operaciones no solo sean eficientes, sino también seguras. La transición hacia el modelo 3.5 representa una oportunidad única para que las organizaciones optimicen sus procesos y se adapten rápidamente a un entorno en constante cambio.