Hasta ahora hemos estudiado los “endpoints” más típicos en los entornos industriales tales como robots, HMI, PLC’s, etc…

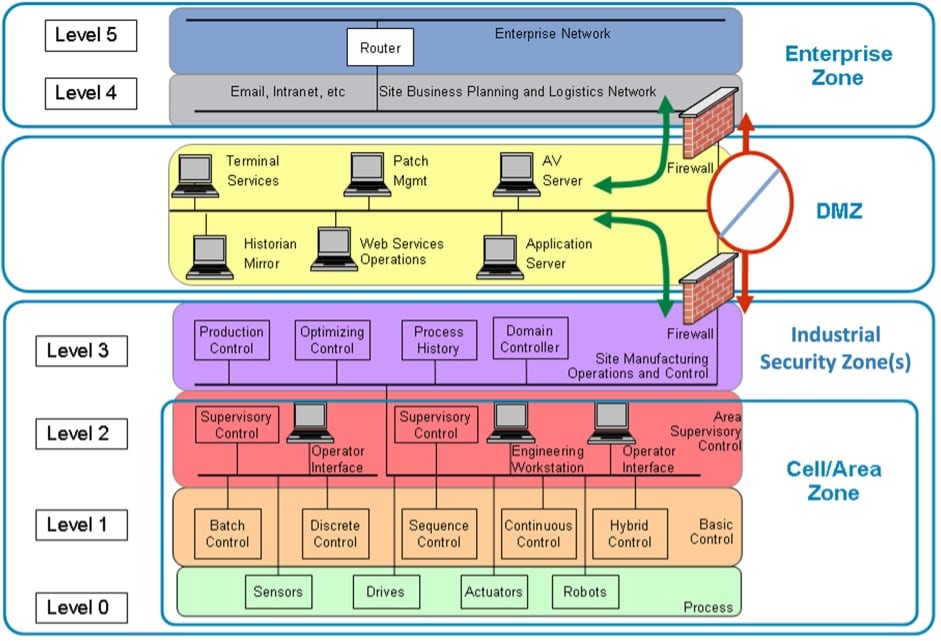

Subiendo a la siguiente capa, empezamos a securizar y segmentar las distintas redes. A continuación, una imagen con las distintas capas o niveles:

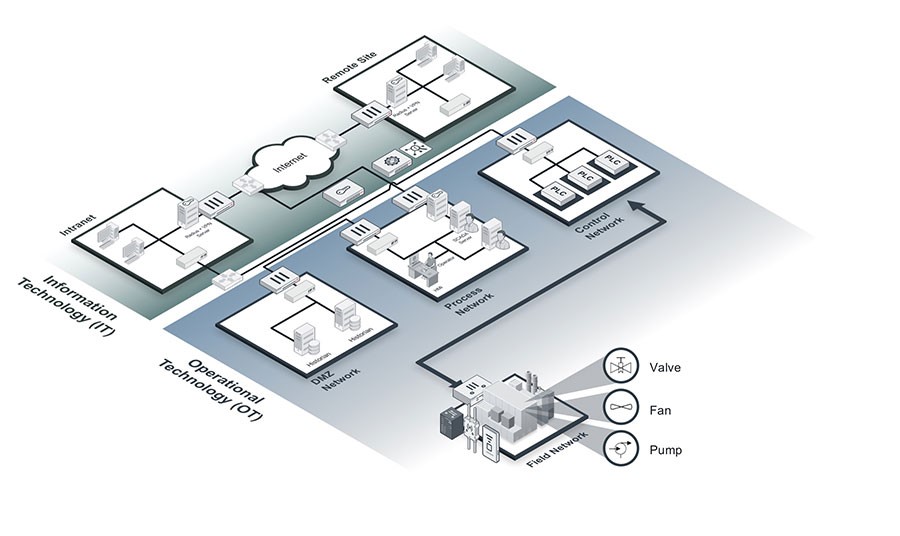

En este esquema se puede apreciar que entre la zona industrial u OT y la zona empresarial donde estará la parte y los servicios IT.

Como hemos visto en el post “Redes DMZ”, los firewalls sirven para poder segmentar y securizar ambos ambientes, el IT y OT. Impidiendo que haya un acceso directo de una red a otra, mitigando y reduciendo los posibles vectores de ataque.

De esta manera y gracias a un sistema de doble firewall, ambas redes operan juntas en la zona DMZ, donde se encontrarán los diferentes servicios tipo; servidores web, servidores mail, routers, servicios de terminal, central de logs, etc…

Incluso se podría hablar de un tercer firewall, entre la capa 1 y 2, que es donde se produce la comunicación entre los sistemas de control/supervisión, por ejemplo, tipo SCADA. Ya para una mayor securización.

- Un firewall de tipo industrial, suele tener unas características claves:

- Se ha diseñado específicamente para este tipo de entornos.

- El despliegue e instalación no es ni intrusivo ni invasivo.

- La configuración y reglas son fáciles de implementar.

- Tienen características específicas para entornos OT, que incrementan la seguridad.

Los firewalls más usados son de tipo DPI (Deep Packet Inspection), que permiten filtrar por tipos o protocolos de archivos específicos de las clases SOAP o XML.

Esto quiere decir que permite inspeccionar las tramas de protocolo entre dos equipos industriales.

Al poder definir reglas de segmentación específicas por protocolo industrial (Modbus, Profinet, OPC, Ethernet/IP, DNP3) este tráfico no estaría permitido.

Tiene capacidades de segmentación que no sea conforme al “standard” del protocolo industrial.

Permite definir reglas de segmentación por “Function Codes” específicas de protocolos como Modbus o Ethernet IP.

Conclusión:

En cada capa de la segmentación de la red, no podemos relajarnos en la implementación de la securización de cada entorno o capa.

Entendiendo que cada una de ellas, es igual de importante que las demás. Y como se suele decir, la cadena en tan fuerte y resistente como lo sea su eslabón más débil. No podemos, ni debemos de perder el foco en la importancia de los pequeños detalles y no hacer las cosas a base de plantillas y otro trabajo pre-hecho.