¿Qué son los PLC’s y los microcontroladores y cuál es su papel en la industria?

Cómo hemos visto en la anterior entrada, ahí hemos detallado una ligera definición de estos componentes, también en esa entrada del anterior post, hay más información enlazada a las distintas páginas de Wikipedia.

Pero nos podemos quedar con la idea básica, que un microcontrolador es un micro ordenador (tamaño chip) ya con un programa y unas funciones definidas y/ o que se pueden alterar o actualizar.

Y un PLC es Un controlador lógico programable (PLC) es simplemente un dispositivo de computación de propósito especial diseñado para uso en sistemas de control industrial y otros sistemas donde la confiabilidad del sistema es alta. Y que inicialmente buscaron reemplazar a los antiguos relés.

Su papel en la industria es crucial, en especial de los PLC’S, ya que son capaces de producir señales de salida a entradas a una alta velocidad, además de tener un alto grado de disponibilidad, lo que en la industria es clave para que no haya retrasos en las distintas cadenas de montaje.

Ambos elementos, son los últimos en el ecosistema digital de las actuales empresas, por lo tanto son sistemas críticos a supervisar.

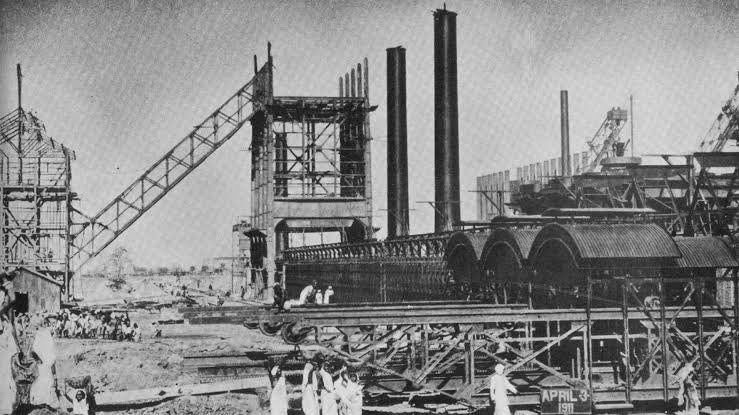

Pero para llegar a este nivel, la industria tuvo un largo camino que recorrer.

Historia, conceptos y primeras instalaciones industriales.

Sin pararme mucho en cada periodo histórico, creo que cuando se habla de industria y cadena de montaje, a casi todo el mundo le vendrá una fábrica de coches. Y fue aquí donde empezó el germen de la industria moderna, todo empezó con la cadena de montaje del Ford-T idea mejorada, que no inventada, por Henry Ford.

Desde entonces siempre se ha intentado hacer más eficiente todo proceso de fabricación y es cuando se llega a las décadas de los 60 y 70, que aparecen los primeros PLC’s y microcontroladores, revolucionando todo proceso industrial permitiendo que los procesos de fabricación lleguen a altísimos niveles de automatización.

Véase este caso, en el que dejaron de trabajar humanos.

Pero claro, al igual que las mejoras aparecieron en todos los procesos, también lo hicieron los posibles vectores de ataque que podían dar a posibles brechas de seguridad, que por primera vez en la historia, dejaron de ser físicas y analógicas para pasar a ser digitales y remotas.

Evolución de sistemas de seguridad y su gestión.

Si con el tiempo fueron mejorando los sistemas de producción, también lo hicieron los sistemas de seguridad. Aunque puede que un poco más lento de lo que se esperaba.

Si bien en los comienzos, la seguridad era absolutamente presencial (vigilantes), con el devenir de los tiempos han tenido que actualizarse hasta tener equipos específicos de ciberseguridad, tanto técnicos como humanos.

Todos nos podemos imaginar la posibles sistemas de seguridad en la industria clásicos (vigilantes, cámaras de seguridad, control de acceso por niveles, cláusulas de confidencialidad, de no competencia postcontractual, etc…) No vamos a profundizar en ellos por qué no compete a este sitio.

El ecosistema digital de una industria se desarrolló, como no podía ser de otra manera, desde el componente hasta la gestión propia del negocio de manera remota.

En este gráfico se puede apreciar como se despliega un ecosistema digital.

Y es en el anterior gráfico dónde vemos que los PLC’s entran en juego, supervisados por sistemas SCADA que “es una herramienta de automatización y control industrial utilizada en los procesos productivos que puede controlar, supervisar, recopilar datos, analizar datos y generar informes a distancia mediante una aplicación informática. Su principal función es la de evaluar los datos con el propósito de subsanar posibles errores.

En realidad, su definición es la de una agrupación de aplicaciones informáticas instaladas en un ordenador denominado Máster o MTU, destinado al control automático de una actividad productiva a distancia que está interconectada con otros instrumentos llamados de campo como son los autómatas programables (PLC) y las unidades terminales remotas (RTU).”

Esto a su vez supervisado por un sistema MES que a su vez un sistema ERP.

Problemas de escalado en la industria.

Viendo las distintas capas, apreciamos que la gestión de una empresa puede ser un gran número de centros o distintos puestos a gran distancia entre ellos. Podemos suponer las dificultades de poder asegurar todo el ecosistema. Además de los innumerables puntos de acceso, remotos o no, que son los que ejecutan los procesos.

Siendo cada punto, vital, ya que una brecha de seguridad en cualquiera de sus puntos, puede ser de grandes y graves consecuencias. Bien económicas, por interrupciones en la producción o de seguridad, por peligrar vidas ajenas o propias de la industria en cuestión.

Recordemos que la seguridad será tan fuerte como el punto más débil de la cadena. Por lo tanto si un PLC no dispone de control de acceso, o la red de gestión de una planta no está correctamente securizada, se crearán vectores de ataque cada vez más grandes.

Primeros ataques y problemas de ciberseguridad.

Si quitamos los ataques por espionaje, robo de datos, chantajes, etc… Y nos ceñimos exclusivamente los propios de ciberseguridad. El primer ataque del que se tiene constancia, fue Stuxnet en 2010. Que afectó a las centrifugadoras que enriquecían uranio en una planta de Irán provocando un fallo, del cual se tardó 6 meses en detectar por qué. Haciendo que estas se autodestruyeran, aquí la fuente.

Como se puede leer en la noticia el ataque se produjo por la introducción de un USB en la red de la planta, provocando una infección de esta.

Otros ejemplos son:

2013 – Ataque a la presa de Bowman En Rye Broke (USA), El hacker se introdujo en el sistema SCADA (Supervisory Control and Data Acquisition) de la presa neoyorquina aprovechando una conexión de módem susceptible.

Aunque hay múltiples teorías sobre la intención del ataque, los hackers no habrían podido hacer ningún daño en ese momento porque la compuerta había sido desconectada manualmente para su mantenimiento.

Tras la investigación, el FBI hizo públicos los nombres de los siete piratas informáticos radicados en Irán acusados de conspiración para cometer intrusiones informáticas.

2012 – El Centro del Equipo Nacional de Respuesta a Emergencias Informáticas de Irán (CERT) descubrió un malware informático modular apodado Viper. Más tarde, la empresa de investigación en ciberseguridad Kaspersky, con sede en Rusia, lo denominó Flame por un módulo del código malicioso.

Al igual que Stuxnet, se dice que Flame es una herramienta de ciberguerra respaldada por un estado extranjero y dirigida a la infraestructura industrial de Irán y otros países de Oriente Medio. A diferencia del primero, que fue diseñado para atacar los sistemas de control industrial, Flame es un gusano de ciberespionaje que borra información sensible de los ordenadores infectados.

Otras características del gusano son la capacidad de encender el micrófono interno del sistema infectado y grabar las conversaciones de Skype, convertir un dispositivo con Bluetooth en una baliza Bluetooth para desechar la información de contacto de los dispositivos cercanos, y la capacidad de hacer capturas de pantalla de las actividades de un ordenador.

A pesar de los esfuerzos, los investigadores no lograron identificar el origen del malware. Y el hecho de que los actores de la amenaza fueran lo suficientemente astutos como para confundir la fecha de compilación de cada módulo dificultó aún más la tarea.

2012 – En uno de los mayores ciberataques a instalaciones industriales, el gigante petrolero Saudi Aramco se convirtió en el objetivo de un ataque de malware. El ataque fue llevado a cabo por un grupo llamado Sword of Justice con el objetivo de paralizar la red informática interna del gigante petrolero.

Shamoon, un malware informático modular, se transmitió a través de un correo electrónico fraudulento a un empleado de la empresa. Este virus informático modular se dirigía a la versión del núcleo NT de 32 bits de Microsoft Windows, y eliminó casi 35.000 ordenadores en cuestión de horas.

Aunque se tardó dos semanas en contener la propagación, el malware no consiguió cerrar el flujo completo de petróleo, sin lograr su objetivo por completo.

Esto son solo algunos de los muchos ejemplos de cómo la industria se puede ver afectada por los diversos ataques. Y podemos ver, cómo desde distintos vectores se puede acceder y atacar a la red.

Mitigaciones:

Evidentemente las primeras soluciones pasan por compartimentar las distintas redes, no permitir ciertas acciones desde una red ajena. Una forma de hacerlo es con redes DMZ, de las cuales hablaremos en el siguiente tema

Cierre

Hemos visto cómo, desde el elemento más simple si está conectado a una red, puede ser vulnerable a un ataque, y como en la industria esto tiene más relevancia ya que sus daños pueden ser cuantiosos, o desastrosos incluso para un país..