Como hemos venido explicando en el resto de posts, la ciberseguridad está tomando, cada vez más, un aspecto más relevante de nuestra sociedad. Tanto es así, que quizás habría que estar hablando de “defensa digital”.

Recordemos que cada vez más, y a pesar, de la defensa de nuestros datos por las distintas comisiones nacionales y/o europeas. Nuestros datos están más expuestos que nunca, aunque de una forma silenciosa y con toda nuestra complicidad por estar disfrutando de multitud de servicios gratuitos a cambio de nuestros datos de hábitos.

Esto aplicado a la ciberseguridad industrial, y si ya nosotros somos de un interés relevante y potenciales víctimas de diversos ataques, En la industria esto se ve más aumentado, ya que suelen ser objetivos de valor estratégico, instalaciones críticas o auténticas dianas de espionaje por el altísimo valor de la información obtenida.

“El estado de la ciberseguridad en España, estudio realizado por la reconocida empresa de auditoría y consulting Deloitte, refleja que durante 2021, el 94 % de las empresas sufrió al menos un incidente grave de ciberseguridad.

En ese informe se advierte de que en el último año se ha producido un incremento significativo del número de ciberincidentes, al mismo tiempo que aumenta la complejidad de las amenazas, cerca del 69 % de las empresas afirma haber sido víctima de 1 o 2 ciberataques y un 25 % asegura haber sufrido más de 2.

Los sectores más afectados son: seguros, telecomunicaciones, medios de comunicación, tecnología, fabricación, banca y Administración pública.”

Fuentes aquí.

En este caso nos vamos a centrar en instalaciones críticas. Ya hubo casos, como este o este u este otro, en los cuales una presa fue atacada y controlada, además de una central eléctrica.

El funcionamiento básico de este tipo de instalaciones suelen tener su propia red interna e intercomunicada. Ésta es de supervisión y control a los componentes que controlan los elementos críticos. Aun así, varios equipos suelen tener conexión a internet lo cual abre una puerta a posibles vectores de ataque.

Para empezar, hay que entender ciertos conceptos que solo son aplicables a este campo. Más adelante en otros posts, iremos profundizando en este campo, así como métodos y normativa.

OT – Tecnología de las operaciones.

Es el hardware y el software que detecta o provoca un cambio, a través de la supervisión y/o el control directo de los equipos, activos, procesos y eventos industriales. El término se ha establecido para demostrar las diferencias tecnológicas y funcionales entre los sistemas tradicionales de tecnología de la información (TI) y el entorno de los sistemas de control industrial, la llamada «TI en las áreas no alfombradas». Fuente aquí

IT – Tecnologías informáticas.

La tecnología de la información (TI) es la aplicación de ordenadores y equipos de telecomunicación para almacenar, recuperar, transmitir y manipular datos, con frecuencia utilizado en el contexto de los negocios u otras empresas. El término se utiliza como sinónimo para los computadores y las redes de computadoras, pero también abarca otras tecnologías de distribución de información, tales como la televisión y los teléfonos. Múltiples industrias están asociadas con las tecnologías de la información: hardware y software de computadoras, electrónica, semiconductores, internet, equipos de telecomunicación, el comercio electrónico y los servicios computacionales.

Microcontroladores.

Un microcontrolador es un circuito integrado programable, capaz de ejecutar las órdenes grabadas en su memoria. Está compuesto de varios bloques funcionales que cumplen una tarea específica. Un microcontrolador incluye en su interior las tres principales unidades funcionales de una computadora: unidad central de procesamiento, memoria y periféricos de entrada/salida.

PLC

Un controlador lógico programable más conocido por sus siglas en inglés PLC (Programmable Logic Controller), es una computadora utilizada en la ingeniería automática o automatización industrial, para automatizar procesos electromecánicos, electroneumáticos, electrohidráulicos, tales como el control de la maquinaria de la fábrica en líneas de montaje u otros procesos de producción.

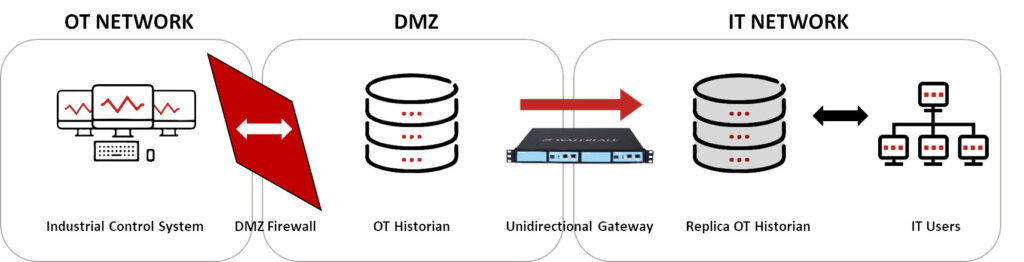

Red Desmilitarizada

En seguridad informática, una zona desmilitarizada (conocida también como DMZ, sigla en inglés de demilitarized zone) o red perimetral es una red local que se ubica entre la red interna de una organización y una red externa, generalmente en Internet. El objetivo de una DMZ es que las conexiones desde la red externa a la DMZ estén permitidas, mientras que en general las conexiones desde la DMZ no se permitan a la red interna (los equipos de la DMZ no deben conectarse directamente con la red interna).

Esto permite que los equipos de la DMZ puedan dar servicios a la red externa, a la vez que protegen la red interna en el caso de que unos intrusos comprometan la seguridad de los equipos situados en la zona desmilitarizada. Para cualquiera de la red externa que quiera conectarse ilegalmente a la red interna, la zona desmilitarizada se convierte en un callejón sin salida.

Categorías de ciberseguridad aplicadas en un entorno industrial

Seguridad de la red

Se refiere a las prácticas ejecutadas con el fin de proteger una red informatizada.

Seguridad de API’s

Aquellas enfocadas para mantener software y dispositivos libres de ataques.

Seguridad operacional.

Es la que tiene en cuenta los procesos y toma de decisiones para controlar y proteger la información. Además de gestionar los permisos de los usuarios según acceso, y procesos que dicten el lugar y forma en cómo se comparten y guardan los datos.

Recuperación de los ataques, catástrofes y dar continuidad a los procesos.

Esto determinará el método por el cual una organización actúa durante un incidente de seguridad.

Las políticas internas determinarán los pasos a seguir para restaurar las operaciones organizacionales. La continuidad general, es la clave a la cual acuden los líderes de los distintos departamentos cuando se pretende operar sin alguno de los recursos.

Formación de los usuarios.

Enfocado a la mayor dificultad y factor más cambiante de la ciberseguridad. Las personas.

Cualquier usuario puede llevar un vector de ataque dentro de un sistema de manera inconsciente. Sobre todo si no está capacitado o tiene falta de información actual de defensa digital.

Es vital mantener al personal de la organización correctamente formado y concienciado en técnicas básicas de defensa digital. Como por ejemplo: no abrir archivos adjuntos de destinatarios no esperados, no conectar USB que no sean de la organización, evitar dar información propia de la organización aunque esta parezca irrelevante…

Seguridad en la nube.

Hoy por hoy la mayoría de los servicios están en esta categoría, SaaS, y agrupa todos los sistemas que aseguran la información dentro de la llamada cloud computing.

Seguridad móvil.

Dado que los smartphones se han posicionado como un recurso imprescindible para colaboradores, gerentes y directivos. La ciberseguridad industrial debe de tener en cuenta este tipo de tecnología para poder cubrir los diseños de seguridad y sus propias directivas de seguridad específicos para ellos.

Conclusiones:

Con esto nos vale de introducción a la ciberseguridad industrial, más adelante veremos la normativa que aplica. Y qué métodos podemos aplicar a la mitigación de ataques y a la prevención de los mismos.

Así mismo iremos profundizando sobre la Ciberseguridad 4.0 que es la que actualmente nos ocupa, que es la unión de IT y OT, además de otros conceptos.